مفهوم TDE در SQL Server: امنیتی پیشرفته برای دادهها

در دنیای امروز که امنیت دیجیتال یکی از دغدغههای اصلی کسبوکارهاست، محافظت از اطلاعات حساس ذخیرهشده در پایگاههای داده اهمیتی بینهایت دارد. یکی از روشهای مهم رمزگذاری دادهها، مفهوم TDE یا Transparent Data Encryption است که بهعنوان یک عنصر کلیدی در امنیت SQL Server عمل میکند. این روش بهصورت یکپارچه و منسجم، دادهها را در حالت Rest رمزگذاری میکند. در این مقاله، به بررسی مفهوم TDE و ویژگیهای مهم آن در SQL Server میپردازیم.

مفهوم TDE

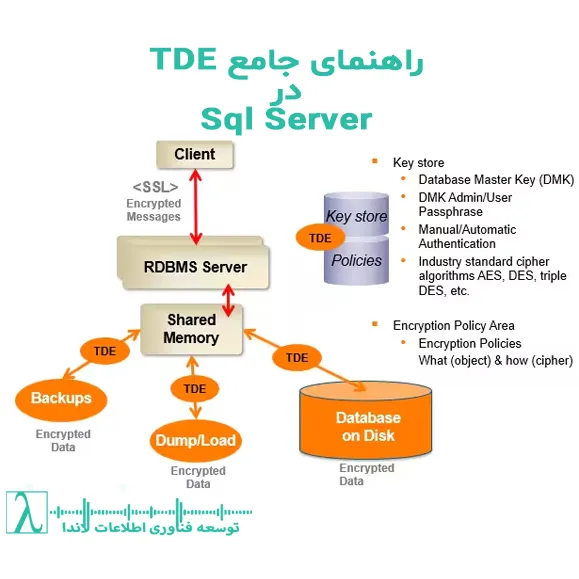

TDE (Transparent Data Encryption) روشی است که عملیات رمزگذاری و رمزگشایی ورودی/خروجی (I/O) را بهصورت بلادرنگ برای فایلهای داده و گزارش در SQL Server انجام میدهد. این قابلیت تضمین میکند که دادهها قبل از نوشتهشدن روی حافظه، رمزگذاری شوند و هنگام خواندن مجدد به SQL Server، رمزگشایی شوند. TDE از دسترسی غیرمجاز به فایلهای فیزیکی جلوگیری میکند.

ویژگیهای مهم TDE در SQL Server

- خودکارسازی رمزنگاری: TDE بهطور خودکار دادهها را پیش از نوشتن روی دیسک، رمزنگاری کرده و هنگام خواندن مجدد به SQL Server، آنها را رمزگشایی میکند بدون اینکه نیازی به تغییر در اپلیکیشنها باشد.

- پشتیبانی از الگوریتمهای رمزنگاری پیشرفته: SQL Server از الگوریتمهای رمزنگاری مانند AES-256 پشتیبانی میکند که امنیت در برابر حملات رمزنگاری احتمالی را افزایش میدهد.

- بهینهسازی عملکرد: با بهبود در استفاده از CPU و کارایی I/O، تأثیر TDE بر عملکرد سرور به حداقل میرسد.

- یکپارچهسازی با Azure Key Vault: برای سازمانهایی که از محیطهای ترکیبی استفاده میکنند، یکپارچهسازی SQL Server با Azure Key Vault به مدیریت و ذخیرهسازی امن کلیدهای رمزنگاری کمک میکند.

مفاهیم ضروری در امنیت SQL Server

رمزنگاری (Encryption): فرآیندی که متن ساده (Plain Text) یا هر نوع دادهای را بهصورت کدگذاریشده (Ciphertext) تبدیل میکند تا تنها افراد مجاز بتوانند آن را درک کنند. این تبدیل با استفاده از یک الگوریتم و یک کلید انجام میشود.

رمزگشایی (Decryption): فرآیندی که دادههای رمزگذاریشده (Ciphertext) را به شکل اصلی خود (Plain Text) بازمیگرداند. این عملیات با استفاده از کلیدی انجام میشود که برای رمزگذاری به کار رفته است.

کلید (Key): یک پارامتر مهم که خروجی عملکردی الگوریتم رمزنگاری را تعیین میکند. امنیت دادههای رمزگذاریشده به قدرت الگوریتم و محرمانهبودن کلید بستگی دارد. کلیدها میتوانند به دو نوع متقارن (Symmetric) و نامتقارن (Asymmetric) تقسیم شوند.

آشنایی با فایلهای فیزیکی SQL Server

SQL Server از فایلهای فیزیکی پایگاه داده برای ذخیره و مدیریت دادهها استفاده میکند که شامل فایلهای داده اصلی (MDF)، فایلهای داده ثانویه (NDF) و فایلهای گزارش تراکنش (LDF) میشوند.

پیشنهاد مطالعه: راهنمای جامع فایلهای LDF، MDF و NDF

محافظت از فایلهای دیتابیس

برای اطمینان از یکپارچگی و امنیت دادهها، سازمانها از روشهایی مانند پیادهسازی پیکربندیهای RAID، محدودسازی دسترسی شبکهای و فیزیکی و امنیت Backup استفاده میکنند.

مطلب پیشنهادی: مشکل Attach نشدن دیتابیس در SQL Server: دلایل و روشهای عیبیابی

روشهای Encrypt کردن اطلاعات در SQL Server

در SQL Server برای رمزگذاری اطلاعات ۴ روش اصلی وجود دارد:

- استفاده از Passphrase (عبارت عبور)

- استفاده از Symmetric Key (کلید متقارن)

- استفاده از Asymmetric Key (کلید نامتقارن)

- استفاده از Certificate (گواهینامهها)

سلسله مراتب Encryption در SQL Server

SQL Server از یک ساختار سلسله مراتبی برای انجام عملیات رمزنگاری و مدیریت کلیدها استفاده میکند که شامل سطوح سیستم عامل، SQL Server و بانک اطلاعاتی است.

مزایای TDE

مفهوم TDE دارای مزایای زیادی است که شامل امنیت داده در حالت Rest، سهولت پیادهسازی، رمزنگاری فایل پشتیبان، تأثیر حداقلی بر کارایی و مدیریت کلید بهصورت یکپارچه میشود.

نحوه کارکرد TDE

TDE با استفاده از کلید رمزگذاری شده (Database Encryption Key/DEK) در Boot Record بانک اطلاعاتی کار میکند. کلید TDE با کمک یک گواهینامه (Certificate) در پایگاه داده Master، رمزگذاری شده و توسط Service Master Key محافظت میشود. در صورت دزدیدهشدن فایلها یا نسخههای پشتیبان، محتوای آنها بدون گواهینامه موجود در پایگاه داده Master قابل استفاده نیست.

راهاندازی TDE در SQL Server

برای راهاندازی TDE در SQL Server، باید سلسلهمراتب مربوط به رمزگذاری (Encryption) را از بالا به پایین راهاندازی کنید.

۱. ایجاد Database Master Key

Database Master Key (DMK) به ازای هر بانک اطلاعاتی بهطور جداگانه ایجاد میشود و کلیه کلیدهای موجود در بانک اطلاعاتی (Symmetric Key, Asymmetric Key, Certificate) توسط آن محافظت میشود. DMK با استفاده از الگوریتم Triple DES و رمز عبوری که کاربر تعیین میکند، محافظت میشود. با توجه به اینکه TDE نیاز به استفاده از DMK دارد، باید آن را در بانک اطلاعاتی Master راهاندازی کنید.

USE Master

GO

-- ایجاد Master Key

CREATE MASTER KEY ENCRYPTION BY PASSWORD ='DMK_Password'

GO

۲. ایجاد Certificate

Certificate موردنیاز برای TDE باید در بانک اطلاعاتی Master ایجاد شود.

USE master

GO

-- ایجاد Certificate با نام TDECert

CREATE CERTIFICATE TDECert WITH SUBJECT ='MyCert'

GO

۳. ایجاد Database Encryption Key

Database Encryption Key (DEK) کلید مخصوص رمزگذاری دادهها است و باید در بانک اطلاعاتی موردنظر ایجاد شود. الگوریتم رمزگذاری میتواند AES_192, AES_128, AES_256 و Triple_DES_3KEY باشد.

USE YourDB

GO

CREATE DATABASE ENCRYPTION KEY

WITH ALGORITHM=AES_256 -- AES_192, AES_128, TRIPLE_DES_3KEY

ENCRYPTION BY SERVER CERTIFICATE TDECert

GO

۴. فعالسازی TDE بر روی بانک اطلاعاتی

زمانی که TDE را بر روی بانک اطلاعاتی خود فعال کنید، SQL Server بهطور خودکار کلیه اطلاعات موجود در بانک اطلاعاتی را با استفاده از DEK رمزگذاری میکند. مدت زمان رمزگذاری به حجم بانک اطلاعاتی و قدرت سختافزار شما بستگی دارد.

USE YourDB

GO

-- فعالسازی TDE برای بانک اطلاعاتی

ALTER DATABASE YourDB SET ENCRYPTION ON

GO

جابجایی بانکهای اطلاعاتی حاوی TDE

برای جابجایی بانکهای اطلاعاتی که TDE بر روی آنها فعال است، باید مراحل زیر را طی کنید:

تهیه نسخه پشتیبان از Service Master Key

Service Master Key (SMK) به ازای هر Instance از SQL Server ایجاد میشود و تهیه نسخه پشتیبان از آن ضروری است.

-- تهیه نسخه پشتیبان از SMK در سرور مبدا

BACKUP SERVICE MASTER KEY TO FILE='C:TDE_TESTSMK.bak'

ENCRYPTION BY PASSWORD='SMK_Password'

GO

تهیه نسخه پشتیبان از Database Master Key

برای استفاده از DMK در سرور مقصد، باید نسخه پشتیبان آن را در سرور مبدأ تهیه کنید.

-- تهیه نسخه پشتیبان از DMK در سرور مبدا

BACKUP MASTER KEY TO FILE ='C:TDE_TESTDMK.bak'

ENCRYPTION BY PASSWORD ='DMK_Password_Backup'

GO

تهیه نسخه پشتیبان از Certificate

جهت تهیه نسخه پشتیبان از Certificate، در سرور مبدأ از دستور زیر استفاده کنید:

USE YourDB

GO

-- تهیه نسخه پشتیبان از Certificate در سرور مبدا

BACKUP CERTIFICATE TDECert TO FILE='C:TDE_TestCertBackup.bak'

WITH PRIVATE KEY

(

FILE='C:TDE_TestPrivateKey.bak',

ENCRYPTION BY PASSWORD='Cert_Password_Backup'

)

GO

بازیابی نسخههای پشتیبان در سرور مقصد

برای استفاده از فایلهای بانک اطلاعاتی در سرور مقصد، باید نسخههای پشتیبان SMK، DMK و Certificate را بازیابی کنید.

بازیابی Service Master Key:

-- بازیابی SMK در سرور مقصد

RESTORE SERVICE MASTER KEY FROM FILE='C:TDE_TestSMK.bak'

DECRYPTION BY PASSWORD='SMK_Password'

GOبازیابی Database Master Key:

-- بازیابی DMK در سرور مقصد

RESTORE MASTER KEY FROM FILE='C:TDE_TestDMK.bak'

DECRYPTION BY PASSWORD='DMK_Password_Backup'

ENCRYPTION BY PASSWORD='DMK_Password'

GO

-- باز کردن DMK در سرور مقصد

OPEN MASTER KEY DECRYPTION BY PASSWORD='DMK_Password'

GO

بازیابی Certificate:

-- بازیابی Certificate در سرور مقصد

CREATE CERTIFICATE TDECert FROM FILE ='C:TDE_TestCertBackup.bak'

WITH PRIVATE KEY

(

FILE='C:TDE_TestPrivateKey.bak',

DECRYPTION BY PASSWORD='Cert_Password_Backup'

)

GO

استفاده از فایلهای بانک اطلاعاتی

پس از بازیابی نسخههای پشتیبان، میتوانید فایلهای مربوط به بانک اطلاعاتی را در سرور مقصد استفاده کنید.

EXEC sp_attach_db 'YourDB', 'C:TDE_TESTYourDB.dmf'

GO

نکات مهم درباره استفاده از TDE

- عملیات رمزگذاری و رمزگشایی دادهها بیشترین استفاده از CPU را دارند که ممکن است باعث افزایش کارکرد CPU و کاهش کارایی بانک اطلاعاتی شود.

- هنگامی که بانک اطلاعاتی با استفاده از TDE رمزگذاری میشود، کلیه نسخههای پشتیبان (Full Backup, Differential Backup, Log Backup) نیز بهطور خودکار رمزگذاری میشوند.

محدودیتها و نکات مهم

استفاده از CPU در هنگام رمزگذاری و رمزگشایی افزایش مییابد.

همه بکاپهای دیتابیس TDE بهطور خودکار رمزگذاری میشوند.

بدون گواهینامه Master، فایلهای دیتابیس و بکاپها قابل استفاده نیستند.

نتیجهگیری

TDE یک لایه امنیتی حیاتی برای دیتابیسهای SQL Server فراهم میکند. با رمزگذاری دادهها و بکاپها در سطح فایل، از دسترسی غیرمجاز جلوگیری میشود و سازمانها میتوانند با استانداردهای امنیتی و انطباق مقرراتی همسو شوند..

سؤالات متداول درباره TDE در SQL Server

آیا فعالسازی TDE باعث کندی دیتابیس میشود؟

TDE بهطور پیشفرض مصرف CPU را افزایش میدهد چون فرآیند رمزگذاری/رمزگشایی در لحظه انجام میشود. با این حال در SQL Server 2022 این تاثیر به حداقل رسیده و روی اکثر سیستمهای مدرن محسوس نیست.

آیا بکاپهای دیتابیس TDE هم رمزگذاری میشوند؟

بله. به محض فعال شدن TDE روی یک دیتابیس، تمامی نسخههای بکاپ (Full, Differential, Log Backup) هم بهطور خودکار رمزگذاری میشوند.

آیا میتوان دیتابیس رمزگذاریشده را بدون گواهینامه (Certificate) در سرور دیگر Restore کرد؟

خیر. برای استفاده از دیتابیس یا بکاپهای TDE در یک سرور جدید، باید Service Master Key، Database Master Key و Certificate مربوطه را به آن سرور منتقل و بازیابی کنید.

چه الگوریتمهایی در TDE پشتیبانی میشوند؟

SQL Server از الگوریتمهای AES-128, AES-192, AES-256 و Triple DES 3-Key برای رمزگذاری استفاده میکند. بهترین و امنترین گزینه AES-256 است.

آیا TDE نیاز به تغییر در اپلیکیشنهای موجود دارد؟

خیر. TDE بهصورت شفاف در سطح دیتابیس کار میکند و هیچ تغییری در لایه اپلیکیشن یا کوئریهای شما لازم نیست.

آیا استفاده از Auto Shrink همراه با TDE توصیه میشود؟

خیر. استفاده از Auto Shrink در دیتابیسهای عملیاتی بهشدت توصیه نمیشود چون باعث Fragmentation و افت کارایی میشود.

آیا TDE تمام مشکلات امنیتی SQL Server را حل میکند؟

خیر. TDE تنها دادهها را در حالت Rest رمزگذاری میکند. برای امنیت کامل باید از احراز هویت قوی، مجوزهای دسترسی دقیق، نظارت روی فعالیتها (Auditing) و سایر ابزارهای امنیتی استفاده کرد.

پیشنهاد مطالعه:

ارتباط و مشاوره

میخواهید دیتابیس سازمان خود را در برابر نشت اطلاعات و دسترسی غیرمجاز ایمن کنید؟

لاندا با تیمی متخصص در امنیت دیتابیس، شما را در پیادهسازی Transparent Data Encryption (TDE) و دیگر راهکارهای امنیتی SQL Server یاری میکند.

همین حالا با ما تماس بگیرید و از مشاوره رایگان امنیت دیتابیس بهرهمند شوید.

و سپس «افزودن به صفحه اصلی» ضربه بزنید

و سپس «افزودن به صفحه اصلی» ضربه بزنید و سپس «افزودن به صفحه اصلی» ضربه بزنید

و سپس «افزودن به صفحه اصلی» ضربه بزنید

نظری داده نشده