با افزایش تهدیدات سایبری و الزامات قانونی مانند GDPR و HIPAA، سازمانها بیش از هر زمان دیگری نیاز دارند دادههای حساس مشتریان و کاربران خود را در بالاترین سطح امنیت نگهداری کنند. یکی از راهکارهای قدرتمند در این زمینه، قابلیت Always Encrypted در SQL Server است. این قابلیت به شما امکان میدهد دادههای حیاتی مانند شماره کارت بانکی، کد ملی یا اطلاعات پزشکی را بهگونهای ذخیره کنید که حتی مدیر پایگاه داده ( ) هم نتواند آنها را مشاهده کند.

در این مقاله از توسعه فناوری اطلاعات لاندا، به بررسی جامع Always Encrypted، معماری و نحوه کار، مزایا و محدودیتها، و بهترین شیوههای پیادهسازی آن میپردازیم.

Always Encrypted چیست؟

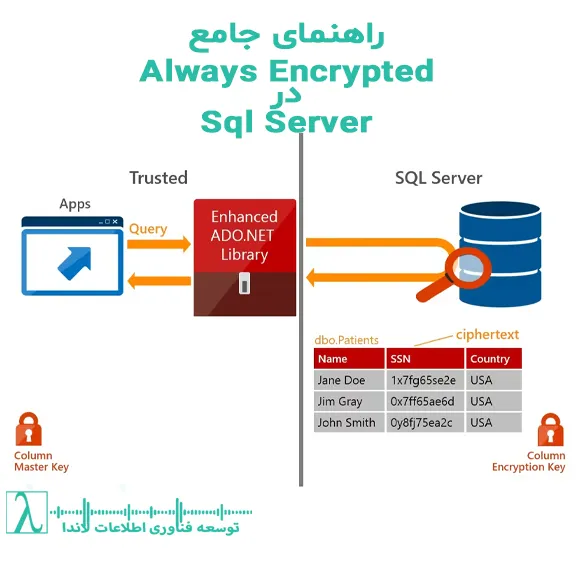

Always Encrypted مکانیزمی برای رمزنگاری دادهها در SQL Server و Azure SQL Database است. ویژگی اصلی آن این است که کلیدهای رمزنگاری در سمت کلاینت نگهداری میشوند، نه در سرور.

🔑 مهمترین نکات:

- دادهها در زمان ذخیرهسازی و انتقال همیشه رمزنگاریشده باقی میمانند.

- SQL Server امکان رمزگشایی دادهها را ندارد.

- تنها برنامه کلاینتی که کلید رمزنگاری را در اختیار دارد میتواند دادهها را بخواند.

معماری Always Encrypted

اجزای اصلی

- Column Master Key (CMK)

کلید اصلی که در خارج از SQL Server (مانند Windows Certificate Store یا Azure Key Vault) ذخیره میشود. وظیفه آن محافظت از کلیدهای رمزنگاری ستون است. - Column Encryption Key (CEK)

کلیدی که برای رمزنگاری مستقیم دادهها استفاده میشود و توسط CMK رمزنگاری شده است. - Encrypted Columns

ستونهایی که مقادیر آنها بهصورت رمزنگاریشده ذخیره میشود.

نحوه عملکرد

- اپلیکیشن کلاینت با استفاده از ADO.NET یا ODBC Driver دادهها را قبل از ارسال به SQL Server رمزنگاری میکند.

- SQL Server دادهها را به همان شکل رمزنگاریشده ذخیره میکند.

- هنگام بازیابی، دادهها فقط در کلاینت و با داشتن CMK رمزگشایی میشوند.

الگوریتمهای رمزنگاری در Always Encrypted

- Deterministic Encryption

- ورودی یکسان همیشه خروجی یکسان دارد.

- مناسب برای ستونهایی که نیاز به جستجو یا Join دارند.

- ضعف: احتمال کشف الگوها توسط مهاجم.

- Randomized Encryption

- خروجی برای یک ورودی میتواند متفاوت باشد.

- امنیت بسیار بالاتر.

- محدودیت: امکان جستجو یا Join روی ستون رمزنگاریشده وجود ندارد.

پیادهسازی Always Encrypted

مراحل کلی

- ایجاد Column Master Key (CMK)

- ایجاد Column Encryption Key (CEK)

- تغییر ستونهای مورد نظر برای استفاده از CEK

مثال پیادهسازی

-- ایجاد Column Master Key

CREATE COLUMN MASTER KEY CMK_Example

WITH (

KEY_STORE_PROVIDER_NAME = N'MSSQL_CERTIFICATE_STORE',

KEY_PATH = N'CurrentUser/My/CertificateThumbprint'

);

-- ایجاد Column Encryption Key

CREATE COLUMN ENCRYPTION KEY CEK_Example

WITH VALUES (

COLUMN_MASTER_KEY = CMK_Example,

ALGORITHM = 'RSA_OAEP',

ENCRYPTED_VALUE = 0x... -- مقدار رمزنگاریشده

);

-- ایجاد جدول با ستون رمزنگاریشده

CREATE TABLE Customers (

CustomerID INT PRIMARY KEY,

FullName NVARCHAR(100) COLLATE Latin1_General_BIN2 ENCRYPTED WITH

(COLUMN_ENCRYPTION_KEY = CEK_Example, ENCRYPTION_TYPE = DETERMINISTIC, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256'),

NationalID NVARCHAR(20) COLLATE Latin1_General_BIN2 ENCRYPTED WITH

(COLUMN_ENCRYPTION_KEY = CEK_Example, ENCRYPTION_TYPE = RANDOMIZED, ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256')

);

سناریوهای واقعی استفاده از Always Encrypted

- بانکها و مؤسسات مالی: ذخیره شماره کارت و اطلاعات حساب مشتریان.

- بیمارستانها و مراکز درمانی: حفاظت از سوابق پزشکی و اطلاعات بیماران.

- سازمانهای دولتی: نگهداری شماره ملی، گذرنامه و اطلاعات شناسایی افراد.

- فروشگاههای آنلاین: محافظت از دادههای پرداخت و آدرسهای مشتریان.

کاربرد Always Encrypted در صنایع مختلف

یکی از مهمترین مزایای Always Encrypted این است که میتواند در صنایع مختلف بهعنوان یک راهکار کلیدی امنیت دادهها مورد استفاده قرار گیرد. برخی از مهمترین سناریوها عبارتاند از:

۱. بانکها و مؤسسات مالی

محافظت از شماره کارت بانکی، CVV و اطلاعات تراکنشها

جلوگیری از دسترسی مدیران دیتابیس یا نفوذگران به اطلاعات مالی مشتریان

انطباق با استاندارد PCI DSS برای امنیت پرداخت

۲. بیمارستانها و مراکز درمانی

رمزنگاری اطلاعات حساس بیماران مانند سوابق پزشکی، آزمایشها و نسخهها

رعایت الزامات قانونی مانند HIPAA برای حفاظت از دادههای سلامت

جلوگیری از افشای ناخواسته دادههای شخصی بیماران حتی در محیط دیتابیس

۳. سازمانهای دولتی

حفاظت از شماره ملی، اطلاعات هویتی و سوابق شهروندان

کاهش ریسک افشای اطلاعات در صورت نشت دیتابیس

انطباق با استانداردهای امنیت سایبری دولتی

۴. تجارت الکترونیک و استارتاپها

امنسازی اطلاعات کاربران مثل آدرس، ایمیل و شماره تماس

افزایش اعتماد مشتریان هنگام ثبت سفارش و پرداخت آنلاین

کاهش احتمال جریمههای قانونی در صورت بروز نشت اطلاعات

مزایا و محدودیتهای Always Encrypted

مزایا

- محافظت از دادههای حساس حتی در برابر DBA.

- انطباق با استانداردهای امنیتی (Compliance).

- رمزنگاری دادهها هم در حالت Rest و هم در حالت Transit.

محدودیتها

- عدم پشتیبانی از برخی عملیاتها (مانند LIKE یا Range Query).

- نیازمند نسخههای جدید ADO.NET Driver.

- پیچیدگی مدیریت کلیدها.

- سربار پردازشی در سمت کلاینت.

بهترین شیوههای پیادهسازی

- فقط ستونهای حساس (PII) را رمزنگاری کنید.

- برای دادههای بسیار حساس از Randomized Encryption استفاده کنید.

- کلیدها را در Azure Key Vault یا Hardware Security Module (HSM) ذخیره کنید.

- کلیدها را بهطور منظم چرخش (Rotation) دهید.

- همیشه از آخرین نسخه SQL Client Driver استفاده کنید.

سوالات متداول (FAQ)

۱. تفاوت Always Encrypted با Transparent Data Encryption (TDE) چیست؟

TDE کل دیتابیس را رمزنگاری میکند، اما DBA همچنان دادهها را بهصورت خوانا میبیند. Always Encrypted حتی برای DBA هم دادهها را رمزنگاریشده نگه میدارد.

۲. آیا Always Encrypted روی Performance اثر میگذارد؟

بله، عملیات رمزنگاری و رمزگشایی در سمت کلاینت انجام میشود، اما در مقابل امنیت بالاتری ارائه میدهد.

۳. آیا Always Encrypted در Azure SQL Database پشتیبانی میشود؟

بله، هم در SQL Server On-Premise و هم در Azure SQL Database در دسترس است.

۴. آیا امکان جستجو در دادههای رمزنگاریشده وجود دارد؟

فقط در حالت Deterministic Encryption امکان جستجوی برابر (Equality Search) وجود دارد.

۵. کلیدهای Always Encrypted کجا ذخیره میشوند؟

در Windows Certificate Store، Azure Key Vault یا HSM.

نتیجهگیری

قابلیت Always Encrypted یکی از پیشرفتهترین مکانیزمهای امنیتی در SQL Server است که امکان محافظت از دادههای حساس را حتی در برابر مدیران پایگاه داده فراهم میسازد. با پیادهسازی صحیح این فناوری، سازمانها میتوانند الزامات قانونی را رعایت کرده و امنیت اطلاعات حیاتی خود را تضمین کنند.

این ویژگی نهتنها یک ابزار فنی، بلکه راهکاری راهبردی برای انطباق با مقررات و افزایش اعتماد مشتریان است. در هر صنعتی که با دادههای محرمانه سروکار دارد، استفاده از Always Encrypted میتواند به ارتقای سطح امنیت، اعتبار سازمان و حفظ حریم خصوصی کاربران منجر شود.

پیشنهاد مطالعه

- مقایسه TDE و Always Encrypted در SQL Server کدام را انتخاب کنیم؟

- امنیت دادهها در SQL Server رمزنگاری، Auditing و Row-Level Security

تماس و مشاوره با لاندا

در دنیایی که اعتماد، سرمایه اصلی هر کسبوکار است، لاندا با بهرهگیری از قابلیت پیشرفتهی Always Encrypted در SQL Server، امنیت دادههای حساس شما را به سطحی بیرقیب ارتقا میدهد.

با این فناوری، اطلاعات محرمانه حتی از دید مدیران پایگاه داده نیز محفوظ میمانند. نتیجه؟

رعایت کامل الزامات قانونی، حفظ حریم خصوصی کاربران، و افزایش اعتبار برند شما.

فرقی نمیکند در حوزه مالی، سلامت، تجارت الکترونیک یا هر صنعت دادهمحور دیگر فعالیت میکنید؛ لاندا با پیادهسازی دقیق و حرفهای Always Encrypted، به شما کمک میکند تا:

- اعتماد مشتریان را عمیقتر کنید.

- ریسکهای امنیتی را به حداقل برسانید.

- با استانداردهای جهانی همگام شوید.

امنیت واقعی، از همینجا آغاز میشود. با لاندا، دادههای شما همیشه رمزگذاریشده و همیشه امناند.

همین امروز با لاندا تماس ✆ بگیرید و یک جلسه مشاوره امنیت دیتابیس دریافت کنید.

و سپس «افزودن به صفحه اصلی» ضربه بزنید

و سپس «افزودن به صفحه اصلی» ضربه بزنید و سپس «افزودن به صفحه اصلی» ضربه بزنید

و سپس «افزودن به صفحه اصلی» ضربه بزنید

نظری داده نشده