چرا امنیت شبکه در ۲۰۲۵ حیاتیتر از همیشه است؟

تحولات فناوری در سالهای اخیر باعث شده امنیت شبکه دیگر یک انتخاب نباشد، بلکه ضرورتی اجتنابناپذیر باشد. طبق گزارشهای بینالمللی (Cybersecurity Ventures و IBM X-Force)، خسارت ناشی از حملات سایبری در سال ۲۰۲۵ بیش از ۱۰.۵ تریلیون دلار پیشبینی شده است. این یعنی هر سازمانی، از یک استارتاپ کوچک گرفته تا یک بانک بزرگ، در معرض خطر است.

عواملی که امنیت شبکه را در ۲۰۲۵ حساستر کردهاند عبارتاند از:

- افزایش حملات پیچیده مبتنی بر هوش مصنوعی (AI-driven Attacks)

- ظهور محاسبات کوانتومی و تهدید رمزنگاری سنتی

- گسترش شبکههای ابری و چند ابری (Multi-Cloud)

- رشد دستگاههای IoT و حملات سایبری علیه آنها

- خطای انسانی و عدم فرهنگسازی امنیتی

به همین دلیل، سازمانها باید به جای رویکرد سنتی امنیت، از چارچوبها و استانداردهای جدید استفاده کنند. در ادامه ۱۰ اصل طلایی امنیت شبکه سازمانی در سال ۲۰۲۵ را بررسی میکنیم.

معماری Zero Trust (اعتماد صفر)

تعریف

Zero Trust یک مدل امنیتی است که بر اساس آن هیچ کاربر، دستگاه یا اپلیکیشنی even اگر داخل شبکه باشد، بدون احراز هویت و اعتبارسنجی مجاز به دسترسی نیست. شعار این معماری: “Never Trust, Always Verify“

اجزای کلیدی Zero Trust

- Microsegmentation: تقسیم شبکه به بخشهای کوچکتر

- MFA (احراز هویت چندعاملی) برای تمام کاربران

- Least Privilege Access (حداقل سطح دسترسی لازم)

- Continuous Monitoring (پایش لحظهای فعالیتها)

مزایا

- کاهش ریسک حملات داخلی

- جلوگیری از گسترش بدافزار در شبکه

- بهبود انطباق با مقررات (GDPR ,NIS2)

مثال واقعی (Case Study)

یک بانک اروپایی در سال ۲۰۲۳ بعد از حمله باجافزاری، تصمیم گرفت Zero Trust را پیادهسازی کند. نتیجه: تعداد رخنههای امنیتی به کمتر از ۳۰٪ کاهش یافت و هزینههای امنیتی در طول دو سال ۴۵٪ کمتر شد.

امنیت مبتنی بر هوش مصنوعی و یادگیری ماشین

نقش AI در امنیت

- تشخیص ناهنجاریها: شناسایی رفتار غیرعادی کاربران یا دستگاهها

- پیشبینی حملات: استفاده از تحلیل پیشبینانه برای پیشگیری

- پاسخ خودکار: اجرای سیاستهای امنیتی بدون دخالت انسانی

ابزارها و فناوریها

- Darktrace: تشخیص تهدیدات با الگوریتمهای خودآموز

- Splunk AI: تحلیل رفتار کاربران (UEBA)

- Microsoft Defender AI: یکپارچگی امنیت در Windows و Cloud

ریسکها

- استفاده هکرها از AI مخرب برای ساخت بدافزارهای خودکار

- Deepfake برای فریب کارکنان و مدیران

رمزنگاری مقاوم در برابر کوانتوم

چرا لازم است؟

محاسبات کوانتومی میتواند بسیاری از الگوریتمهای رمزنگاری سنتی (مثل RSA و ECC) را در چند ثانیه بشکند.

راهکارها

- استفاده از الگوریتمهای پیشنهادی NIST مثل:

- CRYSTALS-Kyber (رمزنگاری کلید عمومی)

- CRYSTALS-Dilithium (امضاهای دیجیتال)

جدول مقایسه

| ویژگی | رمزنگاری سنتی (RSA/ECC) | مقاوم در برابر کوانتوم (Kyber/Dilithium) |

|---|---|---|

| امنیت | آسیبپذیر در برابر کوانتوم | ایمن در برابر کوانتوم |

| سرعت | بالا | متوسط |

| کاربرد | VPN، SSL، ایمیل | VPN آینده، بلاکچین امن |

پیشنهاد مطالعه:

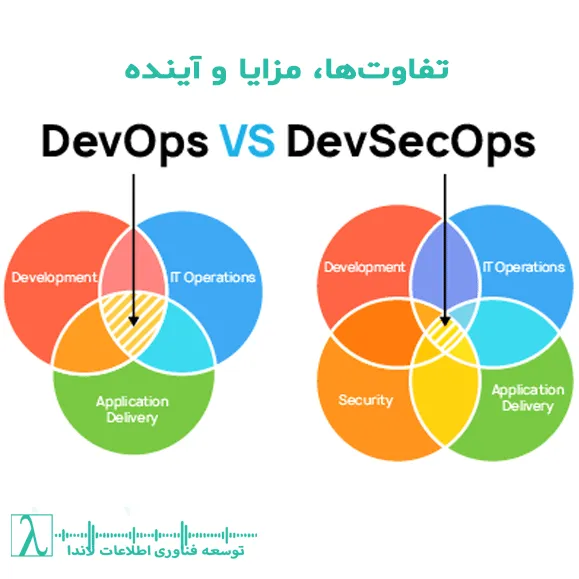

- تفاوتهای DevOps vs DevSecOps مزایا و آینده در ۲۰۲۵

- راهاندازی IKEv۲/IPSec VPN در Windows Server راهنمای کامل، امن و سازمانی

اصل چهارم: مدیریت هویت و دسترسی (IAM)

نقش IAM

- جلوگیری از سوءاستفاده کاربران داخلی

- یکپارچگی هویت در سازمانهای چندسایته و چندابری

فناوریها

- SSO (Single Sign-On)

- MFA (Multi-Factor Authentication)

- IDaaS (Identity as a Service) مثل Azure AD ،Okta ،Keycloak

مثال عملی

در یک سازمان دولتی با ۱۰هزار کارمند، پیادهسازی MFA باعث شد بیش از ۹۰٪ حملات فیشینگ ناکام بماند.

امنیت ابری (Cloud Security)

چالشها

- خطاهای پیکربندی (Misconfiguration)

- حملات API

- Shadow IT

ابزارها

- CSPM (Cloud Security Posture Management): مثل Prisma Cloud

- CASB (Cloud Access Security Broker): برای کنترل دسترسیها

استانداردها

- ISO 27017

- CSA Cloud Controls Matrix

مانیتورینگ ۲۴/۷ و SOC

SOC مدرن

- استفاده از SIEM (Security Information and Event Management)

- ترکیب با SOAR (Security Orchestration, Automation & Response)

ابزارها

- Splunk Enterprise Security

- ELK Stack (Elastic ,Logstash ,Kibana)

- Microsoft Sentinel

چرخه تشخیص تا پاسخ

- جمعآوری دادهها

- تحلیل لحظهای

- شناسایی تهدید

- واکنش خودکار یا انسانی

DevSecOps

چرا مهم است؟

امنیت باید بخشی از چرخه توسعه نرمافزار باشد، نه مرحلهای پس از آن.

مزایا

- شناسایی زودهنگام آسیبپذیریها

- کاهش هزینه رفع مشکلات امنیتی

- افزایش اعتماد مشتریان

ابزارها

- Snyk

- GitHub Advanced Security

- Aqua Security

مثال حمله به زنجیره تأمین

حمله معروف SolarWinds (۲۰۲۰) نشان داد چرا DevSecOps حیاتی است.

پشتیبانگیری و Disaster Recovery

استراتژی ۳-۲-۱

- ۳ نسخه از داده

- ۲ نوع رسانه متفاوت

- ۱ نسخه در مکان جداگانه (Offsite/Cloud)

سناریو عملی

یک بیمارستان در آلمان با حمله باجافزار مواجه شد. بهدلیل بکاپ مطمئن و تستشده، کل سیستم در کمتر از ۲۴ ساعت بازیابی شد.

امنیت شبکههای بیسیم و IoT

تهدیدات

- هک دستگاههای پزشکی

- سوءاستفاده از دوربینهای IoT

- حملات Botnet مثل Mirai

راهکارها

- استفاده از WPA3

- تفکیک شبکهها (Network Segmentation)

- NAC (Network Access Control)

آموزش و فرهنگسازی امنیتی

اهمیت

طبق آمار Verizon DBIR، بیش از ۸۵٪ رخنههای امنیتی ناشی از خطای انسانی هستند.

راهکارها

- برگزاری کارگاههای آموزشی

- ش模ی حملات فیشینگ (Phishing Simulation)

- ارتقای فرهنگ امنیتی سازمان

ترندهای آینده امنیت شبکه (۲۰۲۵ به بعد)

- امنیت شبکههای ۵G و ۶G

- Blockchain Security برای تراکنشها

- Passwordless Authentication با WebAuthn

- افزایش مقررات مثل NIS2 و GDPR 2.0

چکلیست امنیت شبکه ۲۰۲۵

- Zero Trust فعال است

- MFA برای همه کاربران پیادهسازی شده

- SOC با SIEM + SOAR فعال است

- بکاپ تستشده و قابل بازیابی دارید

- آموزش امنیتی بهطور مستمر برگزار میشود

سوالات متداول (FAQ)

۱. چرا معماری Zero Trust در سال ۲۰۲۵ ضروری است؟

زیرا روشهای سنتی امنیت شبکه (Perimeter-based) دیگر پاسخگو نیستند. حملات امروز هم از بیرون و هم از داخل شبکه انجام میشوند. با Zero Trust هیچ کاربر یا دستگاهی بدون احراز هویت و اعتبارسنجی اجازه دسترسی به منابع ندارد. این معماری سطح حملات داخلی و باجافزاری را بهطور چشمگیری کاهش میدهد.

۲. بهترین ابزار SIEM برای سازمانهای متوسط چیست؟

انتخاب ابزار SIEM به اندازه سازمان و بودجه بستگی دارد. برای سازمانهای متوسط، Microsoft Sentinel و ELK Stack گزینههای مقرونبهصرفه هستند، در حالیکه سازمانهای بزرگ بیشتر از Splunk یا IBM QRadar استفاده میکنند. در عین حال، یکپارچگی SIEM با SOAR (خودکارسازی پاسخ) بسیار مهم است.

۳. چگونه میتوان از تهدید محاسبات کوانتومی در امان ماند؟

سازمانها باید از همین امروز به سمت استفاده از الگوریتمهای رمزنگاری مقاوم به کوانتوم (Post-Quantum Cryptography) حرکت کنند. NIST مجموعهای از استانداردهای جدید مثل CRYSTALS-Kyber و Dilithium را معرفی کرده که بهتدریج جایگزین الگوریتمهای سنتی مانند RSA و ECC خواهند شد.

۴. چه تفاوتی بین DevOps و DevSecOps وجود دارد؟

- DevOps تمرکز اصلیاش بر سرعت توسعه و تحویل نرمافزار است.

- DevSecOps امنیت را از همان ابتدای چرخه توسعه نرمافزار (SDLC) وارد میکند. این یعنی آسیبپذیریها در مراحل اولیه شناسایی و رفع میشوند و هزینه و ریسک کاهش مییابد.

۵. آیا همه سازمانها به SOC نیاز دارند؟

بله، حتی سازمانهای کوچک هم به نوعی پایش و مرکز عملیات امنیت نیاز دارند. اگر توانایی راهاندازی SOC داخلی وجود ندارد، میتوان از Managed SOC Services یا SOC ابری استفاده کرد. مانیتورینگ ۲۴/۷ یک ضرورت است، نه یک گزینه.

۶. چگونه میتوان امنیت سرویسهای ابری را تضمین کرد؟

- استفاده از CSPM (Cloud Security Posture Management)

- رمزنگاری دادهها در حالت سکون (at rest) و انتقال (in transit)

- کنترل دسترسی دقیق و MFA برای کاربران

- پایش مداوم misconfigurationها

همچنین باید از استانداردهای بینالمللی مثل ISO 27017 و CSA CCM پیروی کرد.

۷. بهترین استراتژی بکاپ برای مقابله با باجافزار چیست؟

استراتژی ۳-۲-۱ بکاپ بهترین روش است:

- سه نسخه از دادهها

- روی دو نوع رسانه مختلف

- یک نسخه خارج از شبکه (Cloud یا Offsite)

همچنین باید بهطور دورهای تست بازیابی (Restore Test) انجام شود تا مطمئن شوید بکاپ قابل استفاده است.

۸. کدام نوع آموزش امنیتی برای کارکنان مؤثرتر است؟

آموزشهای عملی و تعاملی بیشترین تأثیر را دارند. بهجای کلاسهای تئوری، استفاده از Phishing Simulation و سناریوهای واقعی حملات کارکنان را آمادهتر میکند. تکرار منظم این آموزشها باعث کاهش چشمگیر خطاهای انسانی میشود.

۹. چگونه میتوان امنیت دستگاههای IoT را تضمین کرد؟

- استفاده از رمزنگاری WPA3 در شبکههای بیسیم

- تفکیک شبکههای IoT از شبکه اصلی سازمان

- بهروزرسانی مداوم Firmware دستگاهها

- اعمال سیاستهای NAC (Network Access Control)

این اقدامات از تبدیل دستگاههای IoT به نقطه ورود هکرها جلوگیری میکند.

۱۰. آینده رمزنگاری پساکوانتومی چگونه خواهد بود؟

پیشبینی میشود طی ۵ تا ۱۰ سال آینده محاسبات کوانتومی بهطور گسترده در دسترس قرار گیرد و بسیاری از روشهای رمزنگاری فعلی را بیاثر کند. بنابراین سازمانها باید بهتدریج الگوریتمهای مقاوم به کوانتوم را جایگزین کنند تا در برابر تهدیدات آینده مصون بمانند.

تماس و مشاوره با لاندا

شرکت توسعه فناوری اطلاعات لاندا با تجربه و تخصص در امنیت شبکه، خدمات زیر را ارائه میدهد:

- طراحی و پیادهسازی Zero Trust

- راهاندازی SOC مدرن با Splunk و Zabbix

- مشاوره امنیت ابری و DevSecOps

- پیادهسازی استراتژی Disaster Recovery

- آموزش امنیتی کارکنان سازمان

همین امروز برای دریافت مشاوره امنیت شبکه ۲۰۲۵ با تیم لاندا تماس ✆ بگیرید.

و سپس «افزودن به صفحه اصلی» ضربه بزنید

و سپس «افزودن به صفحه اصلی» ضربه بزنید و سپس «افزودن به صفحه اصلی» ضربه بزنید

و سپس «افزودن به صفحه اصلی» ضربه بزنید

نظری داده نشده